Представьте: вы установили в квартиру современный замок, который сканирует отпечатки пальцев и присылает уведомления на смартфон. Но однажды вы замечаете, что кто-то давно живет у вас в кладовке. Злоумышленник зашел не через дверь, а через открытое окно на кухне, о котором вы забыли. Примерно так же хакеры попадают в корпоративные системы, рассказал «Газете.Ru» Александр Щетинин, генеральный директор компании Xello.

По его словам, сегодня сотрудники все чаще работают с личных ноутбуков, планшетов и смартфонов. Эти устройства нередко используются как рабочие, но при этом могут оставаться вне контроля службы безопасности и становятся удобной точкой входа для атаки.

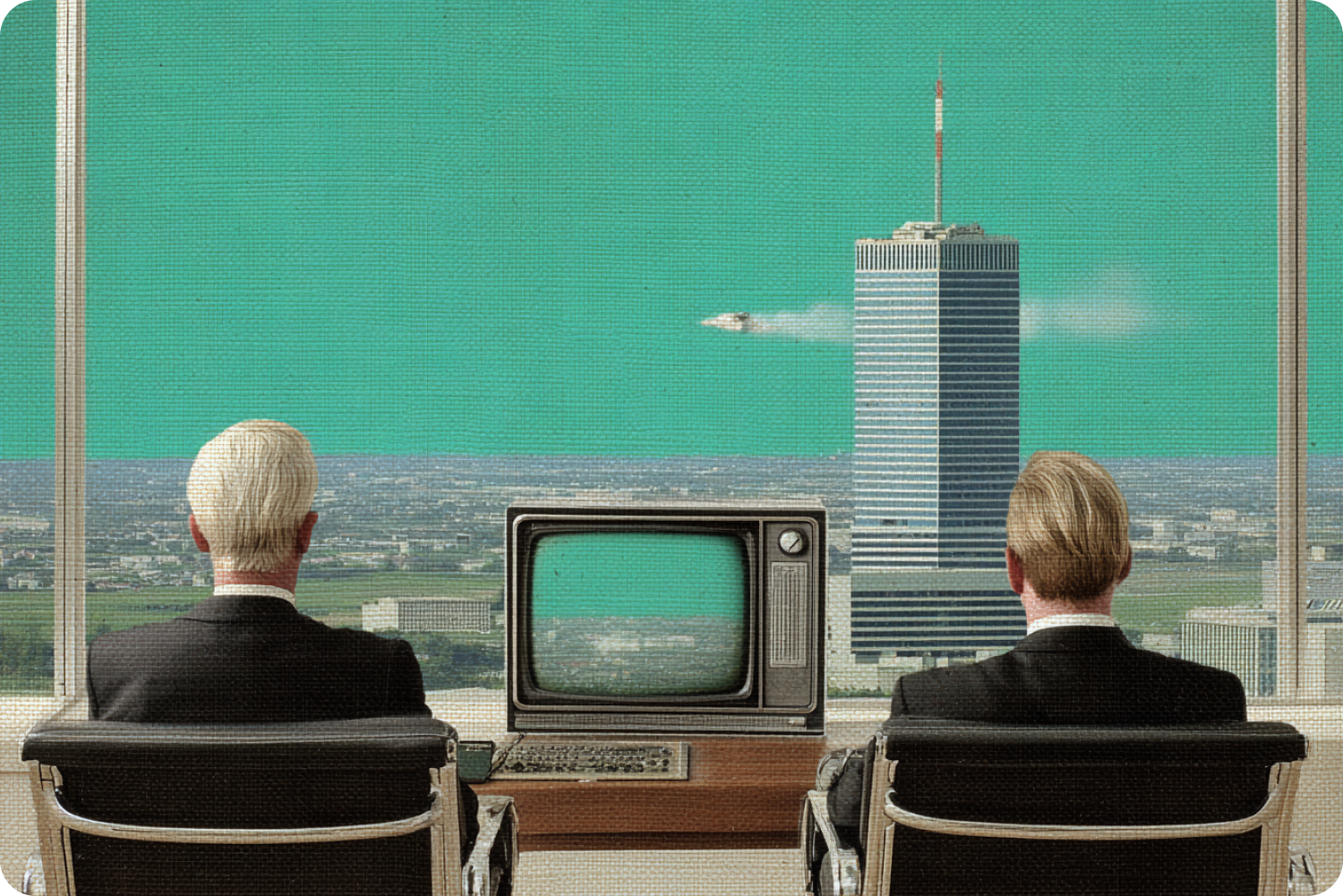

«Раньше компании делали ставку исключительно на защиту периметра — строили «крепостную стену» из антивирусов, межсетевых экранов и почтовых фильтров. Идея была проста: если укрепить внешний контур, злоумышленник не сможет проникнуть внутрь. Сегодня защита периметра по‑прежнему важна, но уже не считается достаточной. Хакеры все реже ломятся через «главный вход», вместо этого они заходят окольными путями, например через личный ноутбук сотрудника, письмо с вредоносной ссылкой, незащищенный доступ подрядчика или уязвимую интеграцию с внешним сервисом», — рассказал эксперт.

Когда злоумышленник оказывается внутри, он не торопится проявлять себя. Наоборот, он старается как можно дольше остаться незаметным. Он не блокирует работу компании, не требует выкуп. Он просто наблюдает и изучает, как устроены процессы, какие данные где хранятся, кто с кем общается. При этом может действовать осторожно, имитируя поведение обычных пользователей и не вызывая подозрений у стандартных систем безопасности.

«Согласно различным исследованиям, такие атаки могут оставаться незамеченными более трех месяцев. Все это время хакер получает доступ к информации, выстраивает маршруты внутри инфраструктуры и готовится нанести точечный удар, например вывести данные, нарушить работу сервисов или воспользоваться внутренними ресурсами компании для дальнейших атак», — объяснил Щетинин.

В ответ на такие угрозы бизнес стал менять подход к защите. На смену модели, основанной на доверии, пришла концепция Zero Trust — подход, при котором контролируется каждый запрос на доступ к данным. Даже если сотрудник авторизован и работает с корпоративного компьютера, его действия все равно анализируются. Система безопасности не доверяет автоматически, а постоянно проверяет соответствие поведения норме. Такой подход снижает риски и позволяет выявить отклонения до того, как произойдет инцидент.

«Вторая ключевая тенденция — смещение акцента с защиты «внешнего контура» к глубинному мониторингу всей инфраструктуры. Сегодня важно контролировать не только периметр, но и все, что происходит внутри — от сетевого трафика и пользовательской активности до корпоративных устройств. Именно ноутбуки, смартфоны и планшеты сотрудников часто становятся точкой входа для атак, поэтому критично отслеживать процессы на этих устройствах, отделять личное от рабочего и вовремя изолировать аномальное поведение», — отметил специалист.

Еще один прием, который помогает выявить злоумышленников, пытающихся пробраться в инфраструктуру компании, — это создание фальшивой цифровой среды. В нее включают не настоящие документы, сетевые папки, сервисы и другие элементы, которые выглядят как часть рабочего пространства, но при этом не используются в реальной деятельности. Ни один сотрудник к ним не обращается, и любое взаимодействие с такими объектами — это четкий сигнал, что в систему попал кто-то посторонний. Такие ловушки позволяют зафиксировать попытку атаки еще на раннем этапе.

«Безопасность сегодня — это постоянный контроль, наблюдение и анализ. Надежной считается не та инфраструктура, где ничего не происходит, а та, где любое движение фиксируется и проверяется. Потому что угрозы уже давно не приходят извне. Они могут находиться внутри системы месяцами, действовать осторожно и ждать удобного момента. И если их не выявить заранее, последствия могут быть критическими», — резюмировал эксперт.

Ранее россиянам объяснили, почему важно обновлять приложения, даже если все работает.